แคสเปอร์สกี้ (Kaspersky) บริษัทรักษาความปลอดภัยทางไซเบอร์ระดับโลก รายงานว่าได้บล็อกการโจมตีแบบ Bruteforce มากกว่า 61 ล้านครั้งที่มุ่งเป้าโจมตีธุรกิจต่างๆ ในภูมิภาคเอเชียตะวันออกเฉียงใต้เมื่อปีที่แล้ว

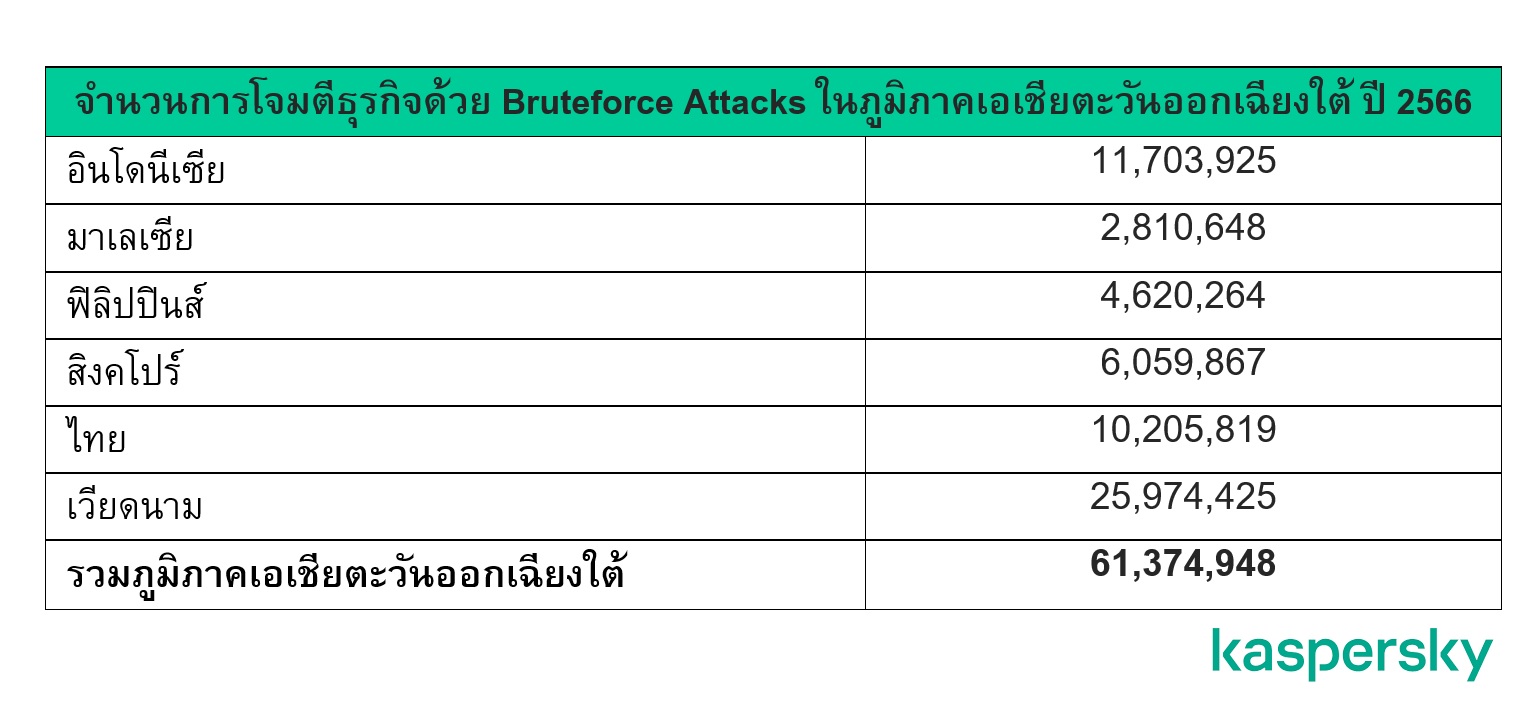

ตั้งแต่เดือนมกราคมถึงธันวาคม 2023 Bruteforce.Generic.RDP.* ทั้งหมด 61,374,948 รายการถูกตรวจพบและบล็อกโดยผลิตภัณฑ์ B2B ของแคสเปอร์สกี้ที่ติดตั้งในบริษัทขนาดต่างๆ ในภูมิภาค

การโจมตีแบบ Bruteforce เป็นวิธีการคาดเดารหัสผ่านหรือคีย์เข้ารหัส ซึ่งเป็นการพยายามผสมอักขระที่เป็นไปได้ทั้งหมดอย่างเป็นระบบจนกว่าจะพบอักขระที่ถูกต้อง การโจมตีแบบ Bruteforce ที่ประสบความสำเร็จทำให้ผู้โจมตีสามารถเข้าถึงข้อมูลประจำตัวถูกต้องได้ของผู้ใช้ที่

Remote Desktop Protocol (RDP) เป็นโปรโตคอลที่เป็นกรรมสิทธิ์ของ Microsoft เป็นอินเทอร์เฟซแบบกราฟิกสำหรับผู้ใช้เชื่อมต่อกับคอมพิวเตอร์เครื่องอื่นผ่านเครือข่าย RDP ถูกใช้กันอย่างแพร่หลายโดยทั้งผู้ดูแลระบบและผู้ใช้ที่ไม่มีความรู้ทางเทคนิคในการควบคุมเซิร์ฟเวอร์และพีซีเครื่องอื่นจากระยะไกล

การโจมตี Bruteforce.Generic.RDP.* จะพยายามค้นหาคู่การเข้าสู่ระบบและรหัสผ่าน RDP (login, password) ที่ถูกต้องโดยการตรวจสอบรหัสผ่านที่น่าจะเป็นไปได้ทั้งหมดอย่างเป็นระบบ จนกว่าจะพบรหัสผ่านที่ถูกต้อง

การโจมตี Bruteforce.Generic.RDP.* ที่ประสบความสำเร็จจะทำให้ผู้โจมตีสามารถเข้าถึงคอมพิวเตอร์โฮสต์เป้าหมายจากระยะไกลได้

ประเทศเวียดนาม อินโดนีเซีย และไทยพบการโจมตี RDP มากที่สุดในปี 2023 ส่วนสิงคโปร์มีเหตุการณ์โจมตีมากกว่า 6 ล้านรายการ ฟิลิปปินส์มีเหตุการณ์เกือบ 5 ล้านรายการ และมาเลเซียมีเหตุการณ์ Bruteforce น้อยที่สุดในภูมิภาค คือเกือบ 3 ล้านรายการ

เอเดรียน เฮีย กรรมการผู้จัดการ ภูมิภาคเอเชียแปซิฟิก แคสเปอร์สกี้ กล่าวว่า “การโจมตีแบบ Bruteforce ไม่ใช่ภัยคุกคามที่บริษัทควรเพิกเฉย การใช้บริการของเธิร์ดปาร์ตี้สำหรับการแลกเปลี่ยนข้อมูล พนักงานที่ทำงานโดยใช้คอมพิวเตอร์ที่บ้าน เครือข่าย Wi-Fi ที่อาจไม่ปลอดภัย และการใช้เครื่องมือการเข้าถึงระยะไกลอย่าง RDP เป็นเรื่องที่น่าปวดหัวสำหรับทีม Infosec ขององค์กร”

“เราไม่สามารถปฏิเสธได้ว่าโมดูลและอัลกอริธึมปัญญาประดิษฐ์สามารถใช้ทำลายคู่การเข้าสู่ระบบและรหัสผ่านขององค์กรได้เร็วขึ้น และเมื่อผู้ก่อภัยคุกคามเข้าถึงคอมพิวเตอร์องค์กรจากระยะไกลได้ โอกาสที่จะเกิดความเสียหายทางการเงินและชื่อเสียงก็ไม่มีที่สิ้นสุด ธุรกิจในภูมิภาคควรปรับปรุงเครื่องเอ็นพอยต์และการรักษาความปลอดภัยเครือข่าย เพื่อปกป้ององค์กรจากการโจมตี Bruteforce ที่ใช้ AI อย่างชาญฉลาดยิ่งขึ้น” เอเดรียนกล่าวเสริม

หากคุณใช้ RDP ในการทำงาน แคสเปอร์สกี้ขอแนะนำให้ใช้มาตรการป้องกันดังนี้

แคสเปอร์สกี้มีโซลูชันซอฟต์แวร์แบบครบวงจรที่ประกอบด้วยชุดฟังก์ชันสำหรับการตรวจสอบและการจัดการเหตุการณ์ Kaspersky Unified Monitoring and Analysis Platform (KUMA) เพื่อสนับสนุนบริษัทต่างๆ ให้ก้าวไปอีกขั้นในการปกป้องขอบเขตการรักษาความปลอดภัยขององค์กร คอนโซลแบบรวมสำหรับการตรวจสอบและวิเคราะห์เหตุการณ์ความปลอดภัยของข้อมูล KUMA สามารถใช้เป็นระบบการจัดการบันทึกและเป็นระบบ SIEM เต็มรูปแบบได้

ข้อมูลเพิ่มเติมเกี่ยวกับแพลตฟอร์ม โปรดไปที่เว็บไซต์ https://support.kaspersky.com/help/KUMA/1.5/en-US/217694.htm

หากต้องการทราบข้อมูลเพิ่มเติมเกี่ยวกับรายงานภัยคุกคามล่าสุดของแคสเปอร์สกี้ โปรดไปที่เว็บไซต์ Securelist.com