โลกาภิวัตน์และการเปลี่ยนแปลงทางดิจิทัล (globalisation and digitalisation) ทำให้เศรษฐกิจโลกหลายๆ ด้านต้องพึ่งพาเทคโนโลยีอย่างมาก เช่น สมาร์ทโฟน โน้ตบุ๊ก จำเป็นต้องมีซอฟต์แวร์และการอัปเดตความปลอดภัยเป็นประจำจากผู้ผลิต เนื่องด้วยหน่วยงาน ทรัพยากร สินค้าและบริการ รวมตัวกันเป็นเครือข่ายที่ซับซ้อน ก่อให้เกิดโครงข่ายซัพพลายเชนที่ช่วยสนับสนุนการค้าระหว่างประเทศ การเดินทาง และการพาณิชย์ดังที่เราเห็นในปัจจุบัน

บริษัทผู้ให้บริการจะได้รับความไว้วางใจในระดับหนึ่งที่ในการส่งการอัปเดตซอฟต์แวร์ไปยังอุปกรณ์ โดยไม่มีมัลแวร์และเกิดข้อผิดพลาดใดๆ ระดับความไว้วางใจโดยนัยนี้ ทำให้การโจมตีซัพพลายเชนเป็นโอกาสที่ดึงดูดผู้ก่อภัยคุกคาม เมื่อเข้าถึงโครงสร้างพื้นฐานของผู้ผลิต ผู้ก่อภัยคุกคามจะสามารถแทรกมัลแวร์เข้าไปในการอัปเดตซอฟต์แวร์ที่ถูกต้อง ซึ่งเป็นหนึ่งในแนวทางการโจมตีที่มีประสิทธิภาพและอันตรายที่สุดเท่าที่จะเป็นไปได้

เวกเตอร์การโจมตีนี้ไม่ใช่แนวคิดใหม่ ดังเห็นได้จากเหตุการณ์อย่าง ShadowPad, CCleaner และ ShadowHammer ซึ่งแสดงให้เห็นว่าผู้โจมตีสามารถเข้าถึงเน็ตเวิร์กที่ได้รับการปกป้องมากที่สุดได้ อย่างไรก็ตาม เหตุการณ์ Crowdstrike ที่เกิดเมื่อเร็วๆ นี้แสดงให้เห็นถึงความสำคัญของซัพพลายเชน และผลกระทบในระดับที่ไม่เคยเกิดขึ้นมาก่อนเมื่อมีข้อผิดพลาด ทำให้เกิดคำถามเกี่ยวกับการป้องกันที่เปราะบางของซัพพลายเชนและผู้ใช้ที่พึ่งพาซัพพลายเชน

Crowdstrike - วันที่โลกหยุดนิ่ง

เศรษฐกิจโลกต้องหยุดชะงักลง เริ่มตั้งแต่วันศุกร์ที่ 19 กรกฎาคม 2024 เวลา 04:09 UTC เป็นระยะเวลาประมาณสองถึงสามวัน ซึ่งเกิดจากการอัปเดตการกำหนดค่าเนื้อหาโดย CrowdStrike บริษัทรักษาความปลอดภัยไซเบอร์ในสหรัฐฯ ซึ่งเป็นบริษัทหนึ่งในไม่กี่บริษัทที่มีสิทธิ์เคอร์เนล (kernel) สำหรับระบบปฏิบัติการวินโดวส์

วิทาลี คัมลุค ผู้เชี่ยวชาญด้านความปลอดภัยไซเบอร์ ทีมวิจัยและวิเคราะห์ระดับโลก (GReAT) แคสเปอร์สกี้ กล่าวว่า “การอัปเดตการกำหนดค่าของ Crowdstrike ควรดำเนินการเป็นกิจวัตร เป็นการอัปเดตกลไกการป้องกันของแพลตฟอร์ม Falcon เป็นประจำ การรับข้อมูลเทเลมิทรี และการตรวจจับเทคนิคของภัยคุกคามใหม่ๆ ที่เป็นไปได้บนแพลตฟอร์มวินโดวส์ หากแต่การอัปเดตครั้งนี้ส่งผลให้เกิดการรีบูตเครื่องวินโดวส์มากกว่า 8.5 ล้านเครื่องทั่วโลกอย่างไม่สิ้นสุด”

จากรายงานที่ปรากฏในสื่อ โครงสร้างพื้นฐานที่สำคัญ เช่น โรงพยาบาล ธนาคาร สายการบิน และอื่นๆ รวมถึงโครงสร้างพื้นฐานที่สำคัญของรัฐบาล เช่น NASA ของสหรัฐอเมริกา คณะกรรมาธิการการค้าของรัฐบาลกลาง สำนักบริหารความมั่นคงทางนิวเคลียร์แห่งชาติ ศูนย์บริการเหตุฉุกเฉินทางโทรศัพท์ 911 เว็บไซต์ของรัฐบาลฟิลิปปินส์ และอื่นๆ อีกมากที่ใช้ระบบวินโดวส์ ซึ่งได้รับการปกป้องโดย Crowdstrike ต่างก็ได้รับผลกระทบจากการอัปเดตที่ผิดพลาดและไม่สามารถดำเนินงานต่อได้ ถือว่าเป็นเหตุการณ์ที่เลวร้ายที่สุดในประวัติศาสตร์ ด้วยความเสียหายทางการเงินจำนวนมหาศาลอย่างที่ไม่เคยเกิดขึ้นมาก่อน

ระบบที่ได้รับผลกระทบ ได้แก่ โฮสต์วินโดวส์ที่ใช้เซ็นเซอร์เวอร์ชัน 7.11 ขึ้นไป ซึ่งออนไลน์ระหว่างวันศุกร์ที่ 19 กรกฎาคม 2024 เวลา 04:09 น. UTC ถึงวันศุกร์ที่ 19 กรกฎาคม 2024 เวลา 05:27 น. UTC และได้รับการอัปเดตแล้ว แต่โฮสต์ของ Mac และ Linux ไม่ได้รับผลกระทบ ท้ายที่สุดแล้ว เหตุการณ์นี้ไม่ได้เกิดจากการโจมตี APT ใดๆ แต่เป็นการอัปเดตซอฟต์แวร์ที่ผิดพลาด ซึ่งแสดงให้เห็นผลพวงที่อาจเกิดขึ้นเมื่อซัพพลายเชนที่ดำเนินการอย่างสมบูรณ์แบบถูกโจมตี อย่างไรก็ตาม นี่ไม่ใช่เหตุการณ์แรกของความล้มเหลวของซัพพลายเชน ก่อนหน้านี้ก็มีเหตุการณ์อย่างการลุกร้ำไลบรารี Linux XZ

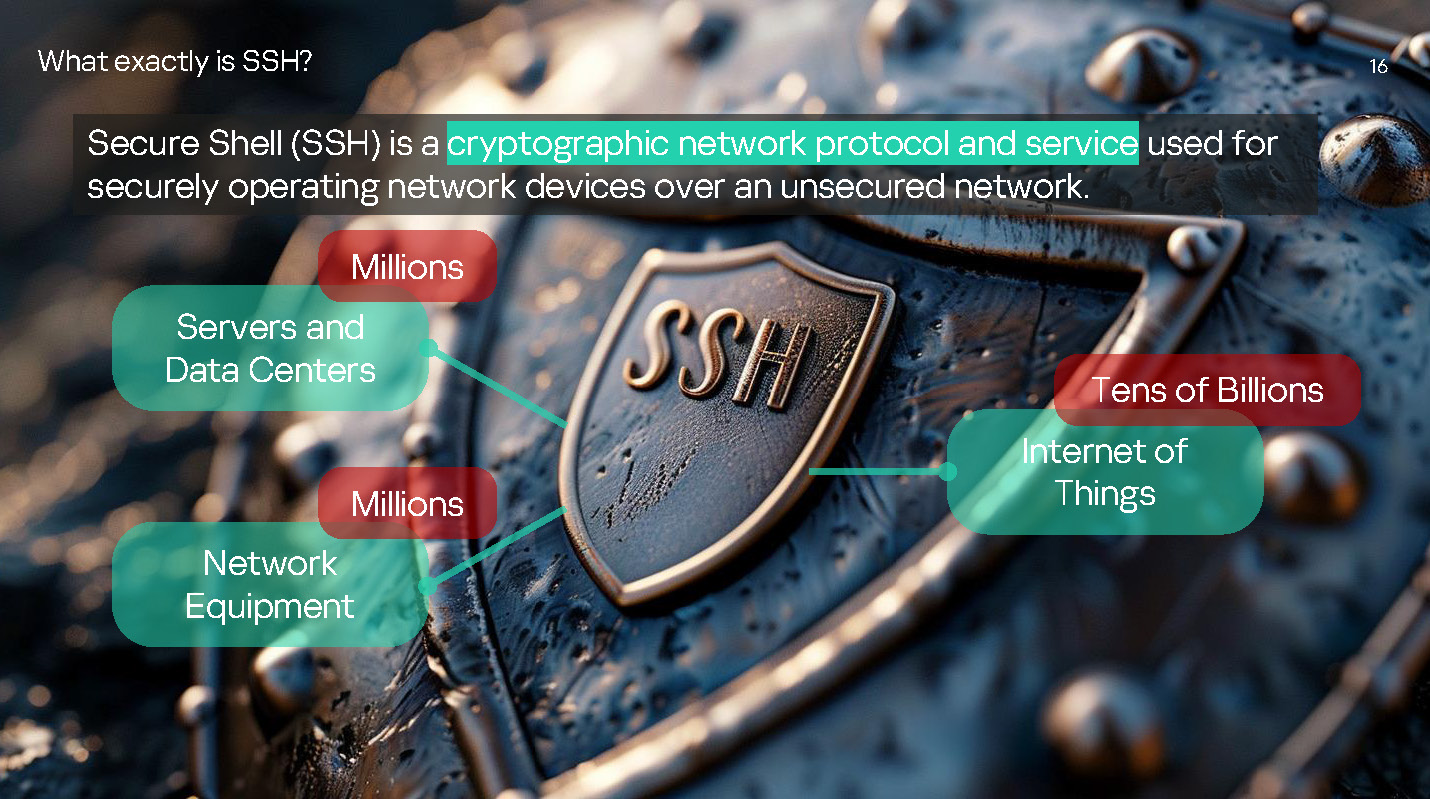

Linux XZ - หมาป่าในชุดแกะถูกเปิดเผย

ในช่วงต้นปี 2024 โปรเจ็กต์ Linux XZ Utils ชุดเครื่องมือ command-line บีบอัดข้อมูลและไลบรารีฟรีถูกโจมตีในลักษณะซัพพลายเชน การโจมตีนี้ใช้แบ็คดอร์ที่ซับซ้อนและมีความช่ำชองสูง ปกปิดและซ่อนตัวไว้อย่างเชี่ยวชาญ เพื่อเชื่อมโยงและขัดขวาง OpenSSH ซึ่งเป็นการใช้งาน Secure Shell (SSH) แบ็คดอร์นี้ได้เปิดใช้งานการเข้าถึงที่ไม่ได้รับอนุญาต SSH ยังเป็นโปรโตคอลเครือข่ายการเข้ารหัสเพื่อใช้งานอุปกรณ์อย่างปลอดภัย รวมถึงเซิร์ฟเวอร์องค์กร อุปกรณ์ IoT เราเตอร์เน็ตเวิร์ก อุปกรณ์จัดเก็บข้อมูลที่เชื่อมต่อกับเน็ตเวิร์ก และอื่นๆ

ปัจจุบัน เครื่องใช้ไฟฟ้าภายในบ้านหลายสิบล้านเครื่องที่เชื่อมต่อกับ Internet of Things (IoT) เซิร์ฟเวอร์ ศูนย์ข้อมูล และอุปกรณ์เน็ตเวิร์กหลายล้านเครื่องต้องพึ่งพา SSH ซึ่งอาจนำไปสู่หายนะที่อาจจะทำให้เกิดเหตุการณ์คล้าย Crowdstrike ได้ Red Hat บริษัทซอฟต์แวร์โอเพ่นซอร์สตั้งข้อสังเกตว่า ฐานข้อมูลช่องโหว่แห่งชาติ NIST ได้ติดตามเหตุการณ์นี้ในชื่อ CVE-2024-30942 ด้วยคะแนนความรุนแรงสูงสุดที่ 10 คะแนน แสดงถึงศักยภาพในการใช้ประโยชน์จากผู้ก่อภัยคุกคามที่เป็นอันตราย

การวิเคราะห์ทางนิติเวชเปิดเผยว่าเป็นการกระทำโดยผู้ใช้ GitHub ที่มีชื่อผู้ใช้ JiaT75 หรือที่รู้จักในชื่อ 'Jia Cheong Tan' ซึ่งเข้าร่วมทีมงานโครงการ XZ Utils และมีส่วนร่วมในโครงการ XZ ตั้งแต่ปี 2021 คาดเดาว่าตัวตนของ JiaT75 อาจเป็นภัยคุกคามหลายรายที่ทำงานผ่านแอคเคาต์เดียว โดยแอคเคาต์ดังกล่าวใช้ VPN ของสิงคโปร์และอยู่ในเขตเวลา UTC+8

JiaT75 ปฏิบัติการแบบหมาป่าในชุดแกะ คือสร้างความไว้วางใจ พบปะกับผู้ร่วมโปรเจ็กต์ และเสนอความช่วยเหลือเชิงบวกเพื่อให้ได้รับการควบคุมรักษาไฟล์ที่เก็บถาวรของโปรเจ็กต์ XZ และได้รับสิทธิพิเศษในการรวมคอมมิต พบว่า XZ/libzma build ถูกแก้ไขและปิดบังด้วยชุดคำสั่งที่ซับซ้อน กลายเป็นการพึ่งพา SSH บนระบบปฏิบัติการบางระบบ ทำให้สามารถเข้าถึงระบบที่ติดมัลแวร์ได้อย่างอิสระ

โชคดีที่เหตุการณ์นี้ถูกตรวจพบได้ทันเวลาและมีการวิจัยอย่างต่อเนื่อง แต่วิศวกรรมสังคมร่วมกับลักษณะของซอฟต์แวร์โอเพ่นซอร์สยังคงเป็นอีกช่องทางในการโจมตีซัพพลายเชน

ผู้เชี่ยวชาญของแคสเปอร์สกี้ได้ทำการวิเคราะห์กรณีนี้อย่างครอบคลุม ซึ่งรวมถึงการตรวจสอบกลยุทธ์วิศวกรรมสังคมที่เกี่ยวข้อง

ภาพรวมภัยคุกคามเป็นลางบอกเหตุสำหรับอนาคตที่ผสานกับ AI เป็นอย่างไร

AI กำลังผสานเข้ากับสังคมมากขึ้นเรื่อยๆ โดยมีการใช้ AI หลายด้านเพื่อเพิ่มประสิทธิภาพโครงสร้างพื้นฐานในเมืองอัจฉริยะ ยกระดับการดูแลสุขภาพ การศึกษา การเกษตร และอื่นๆ เทคโนโลยี AI ก็มีข้อผิดพลาดเช่นเดียวกับเทคโนโลยีอื่นๆ เพราะเป็นโมเดลการเรียนรู้และการฝึกสร้างข้อมูล และอาจตกเป็นเป้าหมายการโจมตีของซัพพลายเชนโดยการใส่อินพุตที่เป็นอันตราย

วิทาลีกล่าวเสริมว่า “แนวทางการโจมตีซัพพลายเชนที่เป็นไปได้บน AI คือการจัดการข้อมูลการฝึกอบรมและนำช่องโหว่มาสู่โมเดล AI หรือแก้ไขโมเดล AI ด้วยเวอร์ชันที่ถูกปรับเปลี่ยนเพื่อสร้างผลลัพธ์ที่ไม่ถูกต้อง พฤติกรรมดังกล่าวอาจตรวจจับได้ยาก ส่งผลให้ไม่มีใครสังเกตกิจกรรมอันตรายเป็นระยะเวลานาน”

สำหรับภัยคุกคาม APT ที่ดำเนินการระยะยาว การโจมตีซัพพลายเชนสามารถรอเป้าหมายที่เหมาะสมอย่างเงียบๆ ขณะเดียวกันก็อาจปกปิดเพย์โหลดของมัลแวร์ ซ่อนตัวเป็นไฟล์ที่ถูกต้อง และวางเครื่องมือเพิ่มเติมภายในโครงสร้างพื้นฐานของบริษัทที่น่าเชื่อถือ เพื่ออำนวยความสะดวกในการเข้าถึงระดับที่สูงขึ้นหรือเข้าถึงระบบเต็มรูปแบบได้ ที่แย่กว่านั้นคือความเป็นไปได้ในระยะยาวที่บั๊กหรือข้อบกพร่องจะถูกนำมาใช้ในการโจมตีซัพพลายเชนที่เน้นไปที่ AI ซึ่งจะทำให้ความสามารถและคุณภาพลดลงเมื่อเวลาผ่านไป เทียบได้กับระเบิดเวลาที่จะส่งผลกระทบต่อระบบสำคัญที่มีความสำคัญอย่างยิ่งหรือมีขอบเขตเป็นวงกว้าง

AI แบบจำลองภาษาขนาดใหญ่ (LLM) ที่พร้อมใช้งาน เช่น ChatGPT, CoPilot และ Gemini สามารถถูกใช้ในการสร้างการโจมตีแบบสเปียร์ฟิชชิงที่ดูน่าเชื่อถือ ในขณะที่ AI deepfakes สามารถใช้เลียนแบบบุคคลสำคัญได้ ซึ่งส่งผลเสียอย่างเช่นกรณีที่ผู้ก่อภัยคุกคามเลียนแบบภาพของประธานเจ้าหน้าที่ฝ่ายการเงินของบริษัทหนึ่งในฮ่องกงเพื่อเบิกจ่ายเงิน ทำให้สูญเสียเงินถึง 25 ล้านดอลลาร์สหรัฐ

ผู้เชี่ยวชาญที่ศูนย์วิจัยเทคโนโลยี AI ของแคสเปอร์สกี้เป็นผู้นำด้านการนำ AI มาประยุกต์ใช้กับความปลอดภัยไซเบอร์และพัฒนา Ethical AI ยาวนานเกือบสองทศวรรษ ความเชี่ยวชาญนี้ถูกรวมเข้ากับผลิตภัณฑ์ต่างๆ ของแคสเปอร์สกี้ ปรับปรุงทุกสิ่งตั้งแต่การตรวจจับภัยคุกคามที่เสริมด้วย AI และการจัดลำดับความสำคัญของการแจ้งเตือน ไปจนถึงคลังข้อมูลภัยคุกคามที่ขับเคลื่อนโดย Generative AI

วิทาลีกล่าวว่า “เพื่อจัดการกับภูมิทัศน์ภัยคุกคามที่อาจเกิดขึ้นจากการโจมตีซัพพลายเชน องค์กรต่างๆ จึงมีกลยุทธ์อื่นๆ ที่นอกเหนือจากแนวปฏิบัติด้านความปลอดภัยทางไซเบอร์ที่ดีที่สุด นอกจากนี้องค์กรยังจำเป็นต้องดำเนินกลยุทธ์การจัดการและบรรเทาผลกระทบที่อาจเกิดขึ้นจากการโจมตีซัพพลายเชนในโครงสร้างพื้นฐานขององค์กร”

กลยุทธ์ต่างๆ ได้แก่ การทดสอบอย่างเข้มงวดก่อนเริ่มใช้งานจริง ความสมบูรณ์ของทูล การควบคุมการผลิตที่เข้มงวด หมายเลขเวอร์ชันของโมเดล และการตรวจสอบความถูกต้องของโมเดล เพื่อติดตามการเปลี่ยนแปลง การตรวจสอบความผิดปกติอย่างต่อเนื่อง ลายเซ็นดิจิทัลสำหรับบิวด์ และการตรวจสอบความปลอดภัยเป็นประจำ

สามารถอ่านข้อมูลเพิ่มเติมได้ที่ http://kaspersky.com/