ศูนย์วิจัยภัยคุกคามของแคสเปอร์สกี้ (Kaspersky Threat Research) ได้ค้นพบโทรจันขโมยข้อมูลชนิดใหม่ชื่อ ‘SparkCat’ ซึ่งอยู่ใน AppStore และ Google Play มาตั้งแต่เดือนมีนาคม 2024 เป็นอย่างน้อย เป็นมัลแวร์ตัวแรกที่แปลงภาพเป็นข้อความใน AppStore โทรจัน SparkCat ใช้แมชชีนเลิร์นนิ่งในการสแกนแกลเลอรีรูปภาพและขโมยภาพบันทึกหน้าจอ (screenshot) ที่มีวลีการกู้คืนวอลเล็ตสกุลเงินคริปโต (cryptocurrency wallet recovery phrases) นอกจากนี้ยังสามารถค้นหาและดึงข้อมูลละเอียดอ่อนอื่นๆ ในรูปภาพ เช่น พาสเวิร์ด ได้อีกด้วย

โดยแคสเปอร์สกี้ได้รายงานเรื่องแอปพลิเคชันที่เป็นอันตรายนี้ให้ Apple และ Google ทราบแล้ว

·

มัลแวร์ตัวใหม่แพร่กระจายอย่างไร

‘SparkCat’ แพร่กระจายผ่านทั้งแอปและเหยื่อล่อที่ติดเชื้อ เช่น โปรแกรมส่งข้อความ (messenger) ผู้ช่วย AI (AI assistant) บริการส่งอาหาร แอปที่เกี่ยวข้องกับสกุลเงินคริปโต และอื่นๆ แอปเหล่านี้บางส่วนมีให้ใช้งานบนแพลตฟอร์มอย่างเป็นทางการใน Google Play และ AppStore นอกจากนี้ ข้อมูลของแคสเปอร์สกี้แสดงให้เห็นว่าเวอร์ชันที่ติดมัลแวร์กำลังถูกเผยแพร่ผ่านแหล่งที่ไม่เป็นทางการอื่นๆ โดยใน Google Play แอปเหล่านี้ถูกดาวน์โหลดไปแล้วกว่า 242,000 ครั้ง

·

ใครบ้างที่ตกเป็นเป้าหมาย

มัลแวร์นี้มุ่งเป้าไปที่ผู้ใช้ในประเทศสหรัฐอาหรับเอมิเรตส์ รวมถึงประเทศต่างๆ ในยุโรปและเอเชียเป็นหลัก ซึ่งผู้เชี่ยวชาญได้สรุปผลดังกล่าวโดยพิจารณาจากทั้งข้อมูลเกี่ยวกับพื้นที่ปฏิบัติการของแอปที่ติดมัลแวร์และการวิเคราะห์ทางเทคนิค โทรจัน SparkCat ทำการสแกนแกลเลอรีรูปภาพเพื่อค้นหาคำหลักในหลายภาษา รวมถึงภาษาจีน ญี่ปุ่น เกาหลี อังกฤษ เช็ก ฝรั่งเศส อิตาลี โปแลนด์ และโปรตุเกส อย่างไรก็ตาม ผู้เชี่ยวชาญเชื่อว่าอาจมีเหยื่อจากประเทศอื่นด้วยเช่นกัน

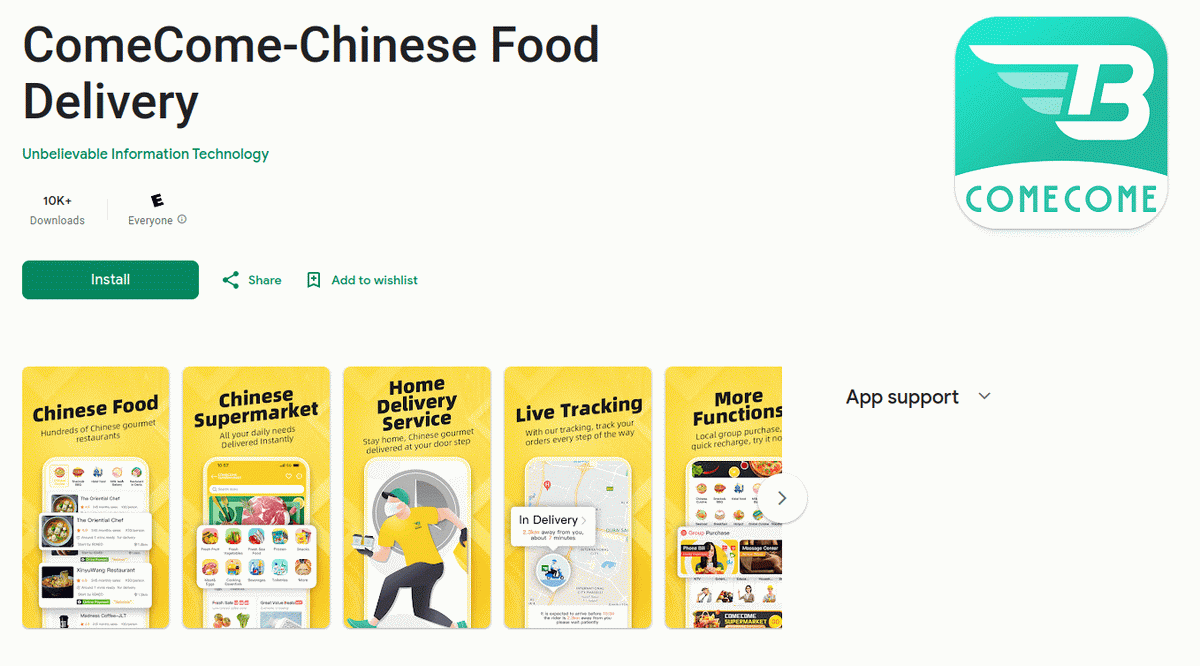

ตัวอย่างของแอปส่งอาหารชื่อ ComeCome สำหรับ iOS ก็ติดมัลแวร์เช่นเดียวกับเวอร์ชันสำหรับ Android

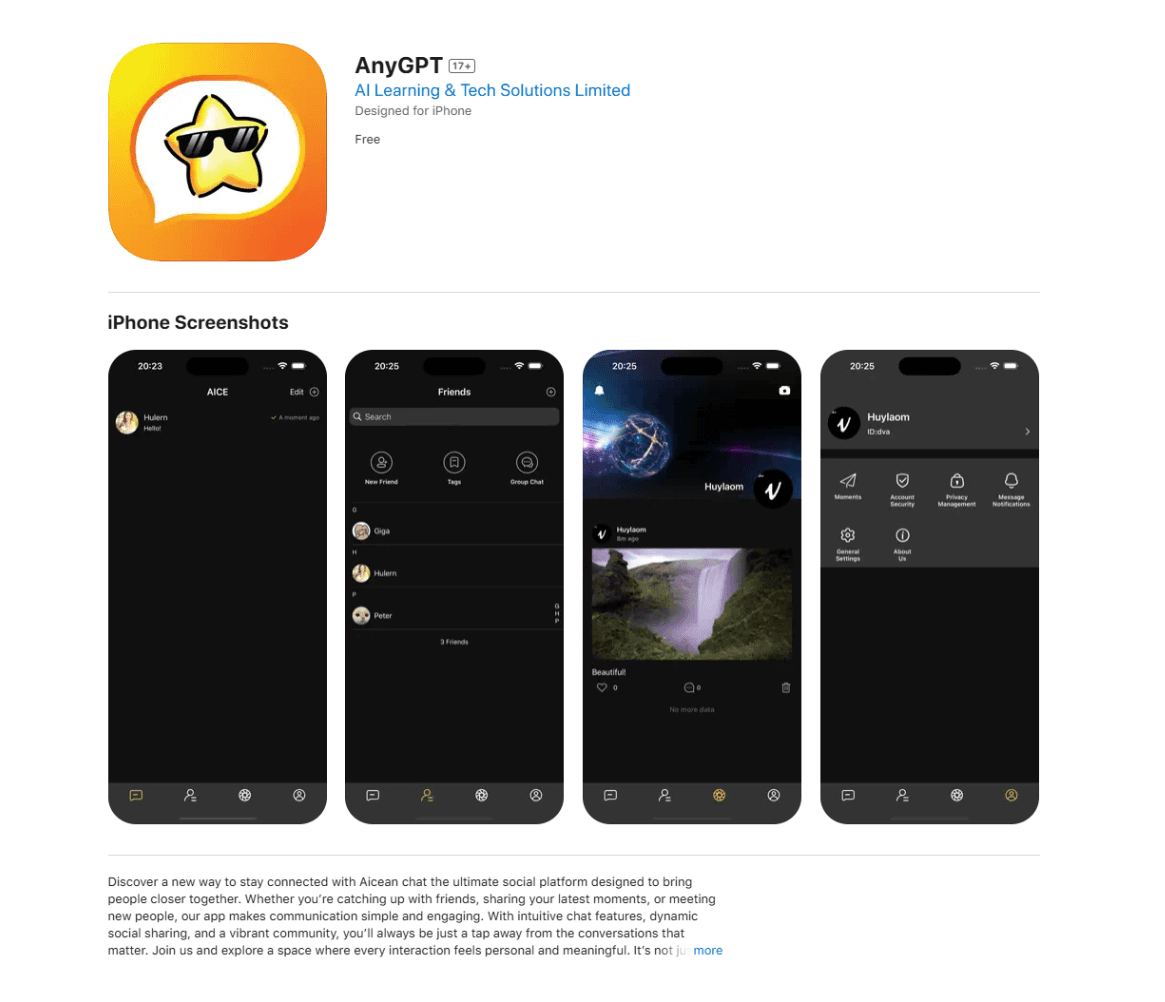

ตัวอย่างของลัวร์แอป โปรแกรมส่งข้อความใน AppStore

· SparkCat ทำงานอย่างไร

ในบางสถานการณ์ เมื่อมัลแวร์ได้ติดตั้งบนอุปกรณ์แล้ว มัลแวร์ตัวใหม่จะขอสิทธิ์ในการดูรูปภาพในแกลเลอรีสมาร์ทโฟนของผู้ใช้

จากนั้นจะวิเคราะห์ข้อความในรูปภาพที่จัดเก็บไว้โดยใช้โมดูลการจดจำอักขระด้วยแสง หรือ

OCR (optical character recognition) หากผู้ขโมยตรวจพบคำสำคัญที่เกี่ยวข้อง ก็จะส่งรูปภาพดังกล่าวไปยังผู้โจมตี

เป้าหมายหลักของแฮกเกอร์คือค้นหาวลีการกู้คืนสำหรับวอลเล็ตเงินสกุลเงินคริปโต

ด้วยข้อมูลนี้ ผู้โจมตีจะสามารถควบคุมวอลเล็ตของเหยื่อได้อย่างเต็มที่และขโมยเงิน

นอกจากการขโมยวลีการกู้คืนแล้ว มัลแวร์ยังสามารถดึงข้อมูลส่วนบุคคลอื่นๆ

จากภาพหน้าจอได้อีกด้วย เช่น ข้อความและพาสเวิร์ด

เซอร์เจย์ พูซาน นักวิเคราะห์มัลแวร์ แคสเปอร์สกี้ กล่าวว่า “นี่เป็นเคสแรกที่พบโทรจันที่ใช้ OCR

แอบเข้าไปใน AppStore โดยในขณะนี้ยังไม่ชัดเจนว่าแอปพลิเคชันในร้านค้าทั้ง

AppStore และ Google Play ถูกบุกรุกผ่านการโจมตีซัพพลายเชนหรือผ่านวิธีการอื่นๆ

หรือไม่ แอปบางตัว เช่น บริการจัดส่งอาหาร ก็ดูเหมือนแอปถูกต้องตามกฎหมาย แต่บางแอปถูกออกแบบมาอย่างชัดเจนเพื่อล่อเหยื่อ”

ดิมิทรี คาลินิน นักวิเคราะห์มัลแวร์ แคสเปอร์สกี้ กล่าวเสริมว่า “แคมเปญ SparkCat มีฟีเจอร์พิเศษที่เป็นอันตราย ประการแรกคือ แพร่กระจายผ่านร้านค้าแอปอย่างเป็นทางการและทำงานโดยไม่มีสัญญาณการติดมัลแวร์ที่ชัดเจน ความสามารถในการแอบแฝงของโทรจันนี้ทำให้ทั้งผู้ดูแลร้านค้าและผู้ใช้มือถือค้นพบได้ยาก นอกจากนี้ การขออนุญาตต่างๆ ก็ดูสมเหตุสมผล ทำให้ถูกมองข้ามได้ง่าย จากมุมมองของผู้ใช้ การขอเข้าถึงแกลเลอรีอาจดูเหมือนเป็นสิ่งจำเป็นเพื่อให้แอปพลิเคชันทำงานได้อย่างถูกต้อง การอนุญาตนี้มักจะขอในบริบทที่เกี่ยวข้อง เช่น เมื่อผู้ใช้ต้องการติดต่อฝ่ายบริการลูกค้า”

นอกจากนี้แคสเปอร์สกี้พบว่า ในเวอร์ชัน Android พบข้อความในโค้ดที่เขียนเป็นภาษาจีน สำหรับเวอร์ชัน iOS ชื่อโฮมไดเร็กทอรีของนักพัฒนาซอฟต์แวร์คือ “qiongwu” และ “quiwengjing” ซึ่งชี้ว่าผู้ก่อภัยคุกคามที่อยู่เบื้องหลังแคมเปญ SparkCat นี้ใช้ภาษาจีนได้อย่างคล่องแคล่ว อย่างไรก็ตาม ยังไม่มีหลักฐานเพียงพอที่จะระบุได้ว่าแคมเปญนี้เกี่ยวข้องกับกลุ่มอาชญากรไซเบอร์ที่เคยปรากฏแล้วหรือไม่

· การโจมตีด้วยแมชชีนเลิร์นนิ่ง

อาชญากรไซเบอร์ให้ความสนใจกับนิวรัลเน็ตเวิร์กในเครื่องมืออันตรายของตนเพิ่มมากขึ้น ในกรณีของ SparkCat โมดูล Android จะถอดรหัสและเรียกใช้ปลั๊กอิน OCR โดยใช้ไลบรารี Google ML Kit เพื่อจดจำข้อความในรูปภาพ วิธีการที่คล้ายคลึงกันนี้ถูกใช้ในโมดูลอันตรายของ iOS เช่นกัน

โซลูชันของแคสเปอร์สกี้สามารถปกป้องผู้ใช้ Android และ iOS จากโทรจัน SparkCat โดยตรวจพบภายใต้ชื่อ HEUR:Trojan.IphoneOS.SparkCat.* และ HEUR:Trojan.AndroidOS.SparkCat.*

สามารถอ่านรายงานฉบับสมบูรณ์เกี่ยวกับแคมเปญ SparkCat ได้ที่เว็บไซต์

Securelist

https://securelist.com/sparkcat-stealer-in-app-store-and-google-play/115385/

แคสเปอร์สกี้แนะนำให้ใช้มาตรการความปลอดภัยดังต่อไปนี้

เพื่อหลีกเลี่ยงการตกเป็นเหยื่อของโทรจัน SparkCat

•

หากติดตั้งแอปพลิเคชันที่ติดมัลแวร์ตัวใดตัวหนึ่งไปแล้ว

ให้ลบแอปพลิเคชันนั้นออกจากอุปกรณ์ และอย่าใช้งานจนกว่าจะมีการเปิดการอัปเดตเพื่อกำจัดฟังก์ชันที่เป็นอันตรายออกไป

•

หลีกเลี่ยงการเก็บภาพหน้าจอที่มีข้อมูลละเอียดอ่อนไว้ในแกลเลอรี

รวมถึงวลีการกู้คืนวอลเล็ตสกุลเงินคริปโต โดยพิจารณาจัดเก็บพาสเวิร์ดไว้ในแอปพลิเคชันเฉพาะ

เช่น Kaspersky

Password Manager

•

ใช้ซอฟต์แวร์รักษาความปลอดภัยทางไซเบอร์ที่เชื่อถือได้เพื่อป้องกันการติดมัลแวร์

เช่น Kaspersky Premium